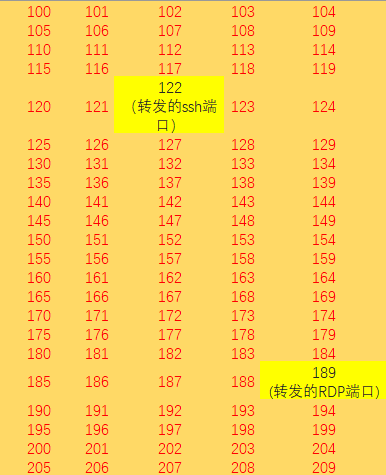

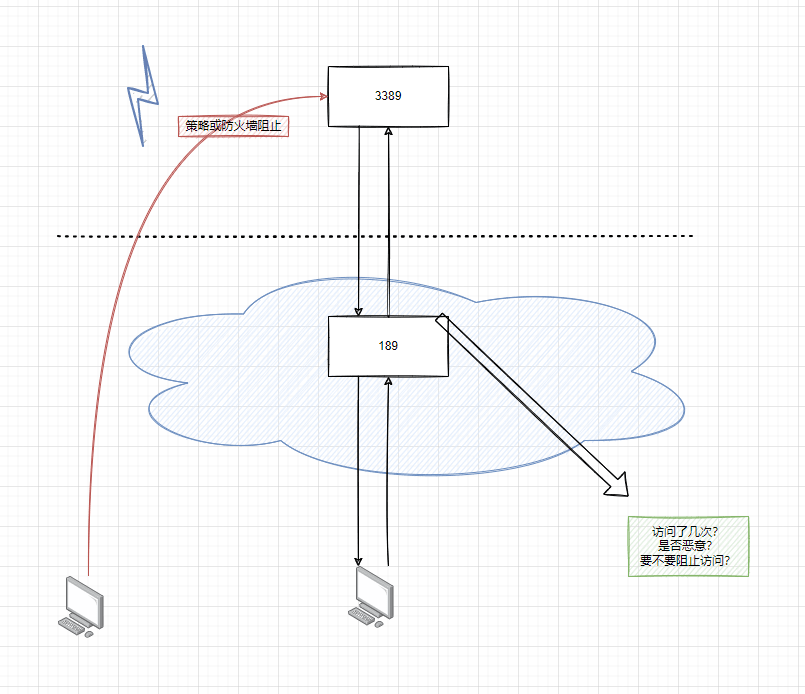

Loading... # 通过诱导增加难度 如果对于一些人扫描端口,并且逐一试探呢? 在之前的博文中提到了占用端口,造成假象 <div class="preview"> <div class="post-inser post box-shadow-wrap-normal"> <a href="https://www.zunmx.top/archives/394/" target="_blank" class="post_inser_a no-external-link no-underline-link"> <div class="inner-image bg" style="background-image: url(https://www.zunmx.top/usr/uploads/2021/07/2495080761.png);background-size: cover;"></div> <div class="inner-content" > <p class="inser-title">端口迷惑以及服务诱导的自我保护理论和实践</p> <div class="inster-summary text-muted"> 任务根据这项理论,实现整套蜜罐系统。更新说明2022年2月24日 更新了一条Bug解决方案开源地址https://... </div> </div> </a> <!-- .inner-content #####--> </div> <!-- .post-inser ####--> </div> 此时此刻,能够增加入侵的难度,但是我低估了黑客的能力   仅仅不到一天的数据,国内国外的IP都有。 # 端口转发,自己控制连接情况 如果说系统默认的策略无法满足需求,比如说Windows的组策略中存在多长时间内登录失败多少次就无法再进行登录,这对于一般用户是满足需求的。 那么我们通过策略或者防火墙,ssh或rdp只允许本机访问或者在云服务器控制台禁止外网访问。 此时,我们已经断绝了外网控制主机的能力,这并不是杀敌一千自损八百的决定。 我们可以在上文端口迷惑中关闭一些端口,让转发端口开放在那个区间里。  122为暴露在外网的ssh服务 189为暴露在外网的rdp服务 然而这些端口是怎么实现转发的呢? ## TCP端口转发  假定场景: 3389通过策略或者防火墙阻止访问了 189为自己写的转发工具 当189被访问时,可以写一些日志,这么说起来有些像AOP思想了 如果诱导被IP频繁访问,记录那个IP,如果那个IP访问了189端口,就可以返回自定义的数据,而不进行转发,如果没有任何意图,就正常转发。 # 思路 连接简易蜜罐系统和频度来判断是否异常,也可以考虑获取IP归属地,是否本人常在地,或IP信誉来判断是否转发。 © 允许规范转载 打赏 赞赏作者 支付宝微信 赞 2 如果觉得我的文章对你有用,请随意赞赏