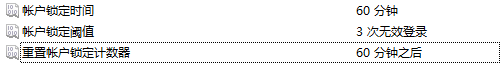

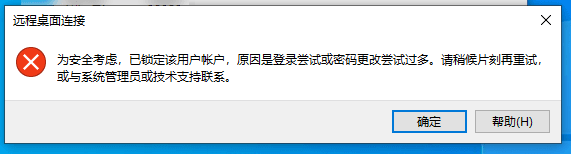

Loading... # 引言 发现服务器日志中存在大量审核失败,并且由中转机抓发的目标机器上也存在审核失败,疑似遭受到hydra等爆破工具的攻击,因此对于windows远程桌面的安全,实行一下安全策略。 # 心路历程 搞一个类似于Hook的东西,当执行验证的时候,那就记录一下,如果验证失败,那就+1,如果失败n次,就封锁IP多长时间,如果只是错误的输入了,一共有n次机会,但是这样的工具没有啊,咱也不知道windows如何开发这样的东西,资源消耗不说,比较麻烦,该端口也是个好想法,但是生产环境下修改端口会造成有一些服务的不可用,很麻烦,所以,经过不懈努力,找到了组策略中就明明写好的东西。感觉自己是个呆瓜。 # 修改组策略 1. 运行 gpedit.msc 或者在控制面板-管理工具里找到组策略。 2. 切换到计算机配置-Windows设置-安全设置-账户策略-账户锁定策略 3. 先修改账户锁定阈值,只有修改这个之后其他的才管用。 这是我的配置  # 验证 当达到阈值的时候,windows就会自动拦截了。截图是由虚拟机和物理机之间的模拟测试。  # 修改端口 1. 打开注册表编辑器(regedit) 2. 切换到路径`计算机\HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\Wds\rdpwd\Tds\tcp` 3. 修改`PortNumber` 其中打开可能是十六进制,换成十进制后,你会看到3389字样了,修改后需要重启。 也可参考:https://docs.microsoft.com/zh-CN/windows-server/remote/remote-desktop-services/clients/change-listening-port © 允许规范转载 打赏 赞赏作者 支付宝微信 赞 如果觉得我的文章对你有用,请随意赞赏

1 条评论

你好,你的博客怎么搭建的?还有一些啥self hosted推荐一下