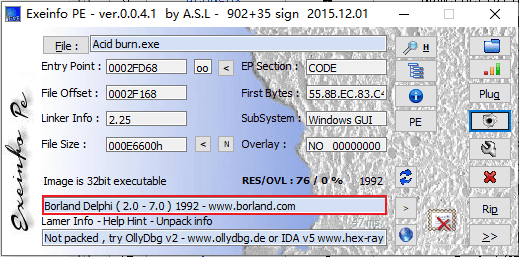

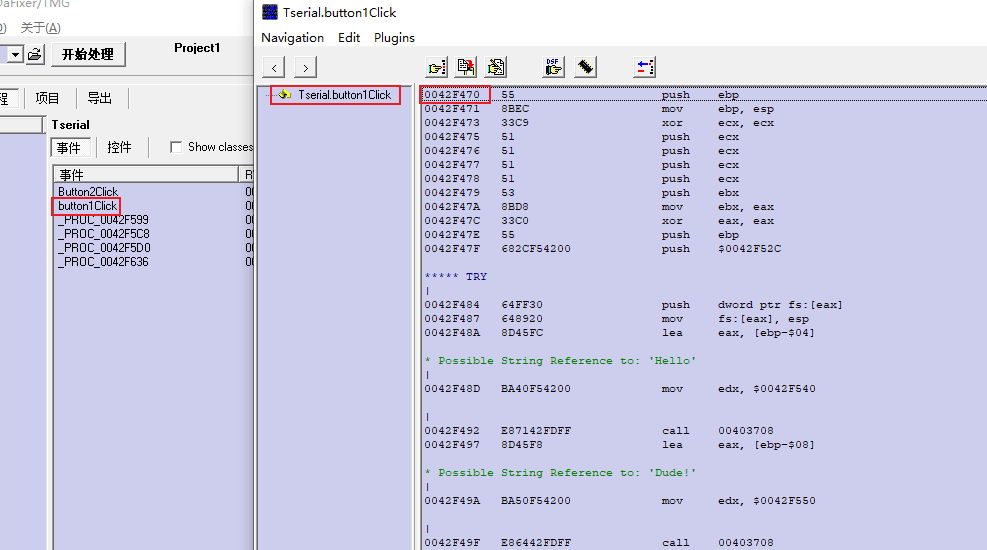

Loading... # CrackMe 下载 <div class="preview"> <div class="post-inser post box-shadow-wrap-normal"> <a href="https://www.zunmx.top/archives/1081/" target="_blank" class="post_inser_a no-external-link no-underline-link"> <div class="inner-image bg" style="background-image: url(https://www.zunmx.top/usr/themes/handsome/assets/img/sj/2.jpg);background-size: cover;"></div> <div class="inner-content" > <p class="inser-title">CrackMe-160</p> <div class="inster-summary text-muted"> 引言想学习破解,反汇编的可以试试哈可能用到的软件OllyDBG、X64dbgexeinfopeIDADeDeupx... </div> </div> </a> <!-- .inner-content #####--> </div> <!-- .post-inser ####--> </div> 因为博客的附件限制,分3个包上传,需要全部下载,如果介意,可以自行在网上下载。 # PE分析 从文件信息获得到编程语言:Delphi  # DarkDe 分析  获取到窗体信息和过程信息,此时我们先分析序列号页,实际上窗体和过程是存在一定的映射关系的  找到按钮的事件  再过程中找到相应的事件,找到地址入口  # x96dbg反汇编调试 ctrl+g 跳转到地址0042F470,这个地址也就是按钮事件的位置,并且打上断点  点击check it baby! 按钮后,发现程序已经暂停在我们打的断点位置了,这就说明这个断点是接近实际目标位置的。  步过几步,发现跳转,并且右侧备注部分可以看到信息框{弹窗}中的内容,在这里修改跳转语句即可实现简单的破解。 实际上,真实的serial已经在备注中显示出来了,{Hello Dude} 输入正确的序列号,通过破解。  当然,存在planB,屏蔽掉jne指令。   最后成果  同理,Name Serial模块也是可以相同操作进行破解的 找到序列号  nop 跳转指令法  © 允许规范转载 打赏 赞赏作者 支付宝微信 赞 如果觉得我的文章对你有用,请随意赞赏